Pequeño glosario del iPhone, explicación y significado de palabras muy usadas y comunes entre los que poseen dispositivos portables de Apple, vínculos para descargar gratis herramientas y aplicaciones útiles relacionadas.

Botón de Inicio

También conocido como Home, se encuentra en la parte frontal baja del iPhone, tiene múltiples usos.

Botón de encendido

También conocido como Power o botón de bloqueo, se encuentra en la parte superior del iPhone, se usa para ponerlo en estado de reposo, para apagar, encender, cancelar una llamada, etc.

SpringBoard

Es la pantalla del iPhone, consta de varias páginas, donde se almacenan los iconos o accesos directos que permiten iniciar las aplicaciones.

Dock

Es la parte inferior de la pantalla donde se encuentran 4 iconos básicos.

Barra de estado

Es la barra que se encuentra en la parte superior del SpringBoard donde se muestran los datos de red, hora, fecha, estado de la batería, etc.

Activación.

Proceso que se realiza con iTunes, se comprueba que se utiliza un operador que funciona oficialmente con el iPhone y hace que pueda usarse la internet, hacer llamadas, enviar mensajes, recibir emails, etc.

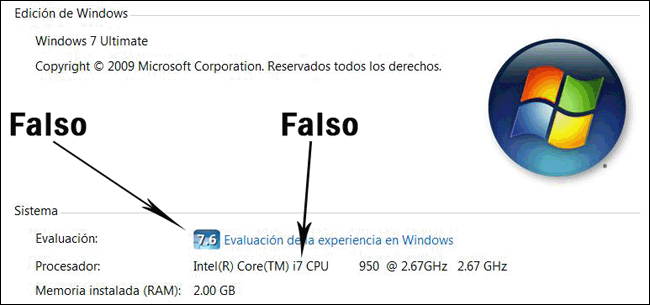

Firmware.

Es un bloque de instrucciones para dispositivos, en el iPhone se conoce como tal las versiones del sistema operativo que son liberadas por Apple regularmente, existen diferentes versiones desde la 1 hasta la más reciente 5.xx.

La reinstalación del firmware se conoce como

Restauración y la instalación de uno más reciente como

Upgrade.

Downgrade es lo inverso, es reinstalar un firmware anterior en los casos de no quedar complacido con un Upgrade, para hacerlo es necesario haber guardado previamente un archivo SHSH.

Se realiza la instalación del firmware usando iTunes y descargando los archivos necesarios desde internet.

¿Cómo saber el firmware que uso?

Podrás conocer el firmware que tienes instalado en: Ajustes ->.General -> Información -> Versión

¿Qué es un archivo SHSH?

SHSH es un archivo usado para verificar la conformidad con el Firmware, y decidir si el iPhone se puede restaurar o no, iTunes permite restaurar únicamente al firmware más reciente firmado por Apple. Al guardar este archivo SHSH es posible regresar al Firmware anterior en caso de actualizar y no quedar complacido.

Este archivo se puede guardar usando varias aplicaciones, entre ellas: TinyUmbrella y ifaith.

¿Qué es el IMEI?

Es la abreviatura de International Mobile Equipment Identity, es el número de identificación del dispositivo. El número IMEI es único para cada teléfono, puedes verlo en: Ajustes -> General -> Información. Guardarlo te puede servir para comprobar la propiedad de tu iPhone.

iTunes.

Es un programa multipropósito imprescindible de instalar en la computadora para usar y administrar todos los dispositivos portátiles fabricados por Apple como el iPhone, el iPod, el iTouch y el iPad.

Es el administrador de todos los archivos, reproductor de música, activador, cliente para descargar aplicaciones, juegos, etc.

Odiado por algunos y adorado por otros, pero necesario, puedes descargar su ultima version en:

www.apple.com

• iTunes

• QuickTime (reproducción de videos)

• AppleApplicationSupport (necesario para administrar los dispositivos)

• AppleMobileDeviceSupport (usado para la sincronización, no es necesario para los iPod)

• AppleSoftwareUpdate (usado para la actualización de iTunes)

• Bonjour (cliente de redes para usar impresoras, Apple TV, etc. innecesario para la mayoria)

¿Que es el Jailbreak?

Es el proceso de alterar o hackear el sistema operativo del iPhone (también el iPod Touch y el iPad), con el objetivo de utilizar a fondo la capacidad y posibilidades del dispositivo y saltar las restricciones que impone el fabricante. Permite instalar aplicaciones de terceros no autorizadas por Apple, también podemos acceder totalmente a todos los archivos del teléfono para poder modificarlos a nuestro antojo.

¿Cómo saber si mi iPhone tiene el Jailbreak?

Busca entre tus aplicaciones una llamada Cydia, si la posees tu iPhone tiene el Jailbreak.

El Jailbreak en USA es totalmente legal y se considera como un derecho del usuario.

Es un proceso un tanto engorroso y se requiere estar conectado a internet para ello.

Existen dos tipos de Jailbreak, Atado (Tethered) al usar este método cada vez que se reinicia el iPhone, se debe conectar a la computadora y ejecutar BlackRain para sacarlo del modo de restauración. El Jailbreak sin ataduras (Unthetered) significa que el dispositivo posee un Jailbreak permanente, incluso si se apaga, cuando lo enciendas funcionará perfectamente.

Se puede realizar usando las herramientas redsn0w o PwnageTool ambas del

iPhone Dev-Team y es opcional el archivo de instalación del firmware que se vaya a utilizar que posee la extensión .ipsw (iPhoneSoftWare), usando las últimas versiones del redsn0w no es necesario tener dicho archivo, se descargará de los servidores de Apple.

¿Que es la Liberación?

La liberación o unlock es el proceso de hacer las modificaciones necesarias al iPhone para poder usar cualquier operador telefónico. Estos teléfonos se venden generalmente anclados a una compañía telefónica específica, al liberarlos podemos utilizar la red que esté a nuestro alcance. También se comercializan los teléfonos liberados, pero en este caso en cuatro veces el valor.

Para liberar un móvil es imprescindible haber efectuado el Jailbreak anteriormente.

Se utiliza con ese fin la herramienta

UltraSn0w que se puede descargar de Cydia, al ejecutarla se liberará el módem (baseband) del iPhone y se podrá utilizar cualquier tarjeta SIM.

¿Que es la BaseBand

Es un subsistema en el iPhone, controla las funciones de la antena del teléfono. Al liberarse se cambia este subsistema. La banda se separa del sistema operativo, posee su propio procesador y su propio firmware.

Se conoce el baseband utilizado accediendo a: Ajustes -> General -> Información -> Firmware del modem.

Al hacer un Upgrade o actualización iTunes sube el baseband, en ocasiones este no admite la Liberación, por lo que al hacer el Jailbreak puede ser que el iPhone quede finalmente como un simple iPod.

¿Que es el modo de Recuperación?

El modo de recuperación o restauración permite restaurar el iPhone en caso de tener algún problema. Para ponerlo en ese estado se conecta el iPhone apagado a la computadora, se pulsan simultáneamente el botón de bloqueo o Power y el de Inicio durante 10 segundos, debe aparecer entonces en la pantalla el cable de iPhone pidiéndonos conectar el iPhone al iTunes.

¿Que es el modo DFU?

El modo DFU es un estado especial del iPhone en el que aún no se ha iniciado su sistema operativo, pero es reconocido por iTunes, es algo similar al modo en Windows a prueba de fallos. Es necesario ponerlo en este estado para Restaurarlo, o sea volver a instalar el sistema operativo o firmware cuando no funciona el modo de Recuperación.

Para poner un IPhone en modo DFU, se presionan simultáneamente el botón de bloqueo y el de Inicio durante 10 segundos, luego se deja de pulsar el botón de bloqueo y se mantiene pulsado el de Inicio hasta que aparezca en iTunes el mensaje que el dispositivo necesita restaurarse.

¿Cómo salir del Modo DFU?

En caso de que por accidente se active este modo (se queda la pantalla negra) y se necesite salir haz lo siguiente:

? Presionamos simultáneamente el botón de bloqueo y el Home exactamente durante 10 segundos y luego los soltamos.

? Presionamos nuevamente los dos botones pero esta vez 2 segundos.

¿Qué es Cydia?

Es un almacén o repositorio de aplicaciones para el iPhone y otros dispositivos, similar a la App Store pero no autorizadas por Apple. Es la alternativa para los desarrolladores que crearon sus aplicaciones y fueron rechazadas por Apple. La mayor parte de las Apps disponibles a través de Cydia son gratis.

Se instala como una aplicación más al hacer el Jailbreak y es imprescindible para descargar archivos con este mismo propósito.

Al ejecutar Cydia muestra pestañas en las que se puede administrar todas las aplicaciones instaladas en el dispositivo (similar a la herramienta de Instalar y desinstalar programas en Windows), ver las disponibles en los repositorios o sources, hacer una búsqueda por una específica, además se accede de forma paralela a su sitio web donde hay disponibles manuales de ayuda.

Repósitos o Sources.

Sitios web que almacenan aplicaciones para descargar usando Cydia, en la medida que se tenga más direcciones de estos sitios, más aplicaciones estarán disponibles.

Installous

Aplicación que permite instalar con iTunes Apps hackeadas o pirateadas gratis.

En internet existen sitios que almacenan miles de estas aplicaciones que se pueden descargar gratis.

¿Qué es SHH?

SSH es la abreviatura de Secure Shell, es un protocolo hecho para acceder a equipos remotos, es indispensable tenerlo instalado para tener acceso a TODOS los archivos del iPhone.

Se puede instalar

OpenSSH desde Cydia y posteriormente usar

WinSCP u otro cliente SSH para acceder al interior del dispositivo.

Después de instalarlo es necesario cambiar la contraseña raíz, para impedir la infección de virus desde internet.

Los archivos DEB, como instalarlos

Los archivos que poseen la extensión .deb son paquetes Debían, formato de distribución de aplicaciones Unix, contienen comprimidos los archivos necesarios para instalar aplicaciones al iPhone. Hay disponibles miles para descargar gratis de internet utilizando el programa Cyder instalado en la PC o laptop. Posteriormente los archivos se transfieren al interior del iPhone (utilizando el mismo Cyder), en la ruta: var/root/Media/Cydia/AutoInstall. Al reiniciar el iPhone serán instalados de forma automática.

Si las últimas dos carpetas Cydia y AutoInstall no existen se pueden crear.

SBSettings

Aplicación muy útil que posibilita entre otras funciones crear accesos directos para activar y desactivar el WiFi, 3G, el brillo, etc.

¿Que son las Apps?

Se conoce así todas las aplicaciones o programas hechos para el iPhone, se instalan usando iTunes y descargándolas desde la AppStore de Apple o desde varios sitios de internet.

Reiniciar

Al igual que en la PC es apagar y encender de nuevo el móvil.

ReSpring

Consiste en reiniciar solo el escritorio, necesario tras la instalación de algunas aplicaciones.

Importante:

Importante: